Jokių kenkėjiškų programų failų neįmanoma aptikti kietajame diske, nes jos slepiasi atmintyje, skelbiama pranešime spaudai.

Toks sudėtingas būdas padeda išvengti aptikimo autorizuotomis technologijomis ir beveik nepalieka tyrėjams jokių artefaktų ar kenkėjiškų programų pavyzdžių. Užpuolikai gana ilgai lieka sistemoje ir renka informaciją, kol jų veiklos pėdsakai pašalinami iš sistemos perkraunant kompiuterį.

2016 m. pabaigoje su „Kaspersky Lab“ ekspertais susisiekė NVS šalių bankų atstovai, savo serverių atmintyje radę įsiskverbimo testavimo programinę įrangą „Meterpreter“, dabar dažnai naudojamą kenkėjiškiems kėslams vykdyti.

„Kaspersky Lab“ nustatė, kad „Meterpreter“ kodas buvo sujungtas su teisėta „PowerShell“ programa ir keliomis kitomis programomis. Kombinuoti užpuolikų įrankiai buvo įdiegti į kenksmingą kodą, kurį galima paslėpti atmintyje, nepastebimai rinkti sistemos administratorių slaptažodžius, kad būtų galima nuotoliniu būdu valdyti aukos sistemas. Galutinis tikslas, atrodo, buvo prieiga prie finansinių procesų.

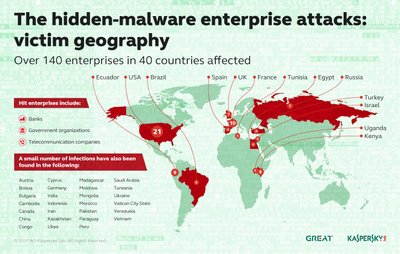

„Kaspersky Lab“ nustatė, kad šie išpuoliai yra masiniai: buvo užpulti daugiau nei 140 verslo sektoriaus įmonių tinklai, dauguma aukų yra iš JAV, Prancūzijos, Ekvadoro, Kenijos, Didžiosios Britanijos ir Rusijos. Iš viso išpuoliai užregistruoti 40 šalių.

Nėra žinoma, kas įvykdė šiuos išpuolius. Dėl atvirojo kodo eksploitų, įprastų „Windows“ programų ir nežinomų domenų beveik neįmanoma nustatyti vykdytojo. Neįmanoma net išsiaiškinti, ar tik viena grupė ar kelios dalijasi tais pačiais įrankiais. Žinomos grupės, kurios naudojasi labai panašiomis koncepcijomis yra „GCMAN“ ir „Carbanak“.

Šie įrankiai taip pat trukdo atskleisti išpuolio detales. Normalus reagavimo į incidentus procesas yra tada, kai tyrėjas seka pėdsakus ir tinkle užpuolikų paliktus pavyzdžius. Nors duomenys gali likti prieinami kietajame diske metus po įvykio, atmintyje paslėpti artefaktai bus nušluoti vos perkrovus kompiuterį. Laimė, šį kartą ekspertai juos aptiko laiku.

„Užpuolikų norus paslėpti savo veiklą ir apsunkinti aptikimą bei reagavimą į incidentus paaiškina naujausios antikriminalinių metodų ir kompiuterio atmintyje laikomų kenkėjiškų programų tendencijos. Štai kodėl atminties analizė tampa kritiška kenkėjiškų programų ir jų funkcijų analizei. Šių konkrečių incidentų atveju užpuolikai taikė visas įmanomas antikriminalinių metodų technikas, rodydami, kad, norint iš tinklo pasisavinti duomenis, visiškai nebūtina taikyti kenkėjiškų programų failų ir kad teisėtos bei atvirojo kodo programos padeda paslėpti išpuolį“, – cituojamas „Kaspersky Lab“ vyriausiasis saugumo tyrėjas Sergejus Golovanovas.

Užpuolikai vis dar aktyvūs, todėl svarbu atkreipti dėmesį, kad tokį išpuolį galima aptikti tik RAM, tinkle ir registre ir kad tokiais atvejais „Yara“ taisyklės, skirtos kenkėjiškiems failams skenuoti, neduoda jokios naudos.