Lyg Šaltojo karo nuotaikų Vakarų ir Rusijos santykiuose būtų negana, balandžio 28-ąją JAV kibernetinio saugumo bendrovė „FireEye“ pristatė atnaujintą ataskaitą apie įtakos kampaniją, pavadintą „Ghostwriter“. Kibernetinių įsilaužimų būdu jau kelerius metus buvo taikomasi į pasirinktus Lietuvos, Latvijos, Lenkijos politikus, žiniasklaidos priemones, bandant skleisti prieš JAV, NATO, bendrai Vakarus nukreiptus naratyvus. Klastojant elektroninio pašto paskyras, vykdant tiesioginius įsilaužimus buvo surengta dešimtys atakų.

Dabar, po papildomo tyrimo ir naujų atakų, kurios plečiasi į Vokietiją, „FireEye“ savo naujausioje ataskaitoje pateikė argumentuotą, faktais pagrįstą išvadą: nėra abejonių, kad slaptąją kibernetinę operaciją „Ghostwriter“ bent jau iš dalies vykdė grupuotė UNC1151 – „valstybės remiamas kibernetinio šnipinėjimo veikėjas“. Kas yra minėtoji valstybė tiesiogiai neįvardijama, tačiau pažvelgus į minimų atakų turinį, skleistus naratyvus beveik nekyla abejonių, kad už to stovi Rusija.

Padėjo Bidenui priimti sprendimą dėl rusų

„FireEye“ nėra tiesiog eilinė kibernetinio saugumo bendrovė iš JAV. Būtent ji padėjo atskleisti didžiausios kibernetinės atakos kaltininkus, kai pernai pasinaudojus bendrovės „SolarWinds“ programinės įrangos spragomis buvo įvykdytas milžiniškas išpuolis. Beje, šio išpuolio aukomis tapo ne tik būrys JAV agentūrų, tarp jų ir Nacionalinė saugumo agentūra (NSA) bei už branduolinių ginklų saugumą atsakingas JAV Energetikos departamentas, bet ir pati „FireEye“.

Pastaroji pirmoji įspėjo JAV vyriausybę apie išpuolį ir padėjo išsiaiškinti, kad už šią ataką atsakinga programišių grupuotė APT29, dar žinoma kaip „Cozy Bear“ – Rusijos išorės žvalgybos tarnybos (SVR) kibernetinių pajėgų dalis.

Ir būtent dėl to JAV šiemet Rusijai įvedė šusnį sankcijų, dėl kurių Kremlius įsiuto ir pradėjo kalbėti apie naująjąį Šaltąjį karą, o įtampa bei diplomatinė krizė tarp Vakarų ir Rusijos ėmė tik augti.

Todėl naujausias „FireEye“ dokumentas vertinamas itin rimtai: detalioje 33 puslapių ataskaitoje aprašyta išpuolių seka, pagrindiniai veikėjai, metodai bei taikiniai. Tarp pastarųjų atsidūrė tiek Lietuvos politikai, tiek naujienų portalai – „Delfi“, Lrytas.lt ir TV3.lt.

Nuo „Jonavos mergaitės“ iki Nausėdos

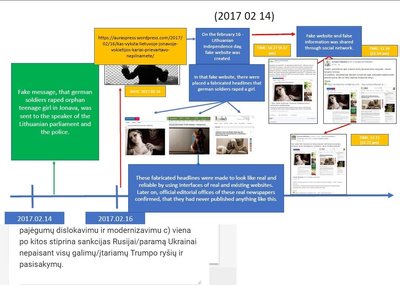

Formaliai operacijos „Ghostwriter“ pradžia laikoma 2016 liepą NATO viršūnių susitikimo Varšuvoje metu pasirodžiusi žinutė apie tai, kad NATO dislokuos nuolatines pajėgas Baltijos šalyse. Tiesa, tą kartą žinutė didelio dėmesio nesusilaukė, neturėjo kibernetinės atakos požymių, o ir NATO priešakinių pajėgų batalionai išties buvo dislokuoti Baltijos šalyse, tiesa, ne nuolatiniu, o rotaciniu pagrindu. Tuo metu Vokietiją jau audrino Kremliaus ruporų įsukta „mergaitės Lizos“ istorija.

Už pastarosios kaip mat buvo užsikabinta reaguojant į NATO batalionų dislokavimą Baltijos šalyse: pirmoji plačiai nuskambėjusi melagiena, platinant laiškus apie NATO, konkrečiai vokiečių karių tariamai išprievartautą 15-metę mergaitę Jonavoje.

Tokia pat informacija buvo pranešta tuometiniam Seimo pirmininkui Viktorui Pranckiečiui, kitiems parlamentarams ir Lietuvos policijai elektroniniu paštu. Išgalvota pavarde pasivadinęs asmuo rašė, kad vasario 10 d. Jonavos rajone vyrai, dėvintys karišką uniformą, išprievartavo 15-metę merginą. Asmuo teigė, jog tai padarė vokiečių kariai.

V. Pranckiečio atstovė spaudai Dalia Vencevičienė „Delfi“ pasakojo, kad gavus laišką jis iškart buvo persiųstas visoms atsakingoms institucijoms: Valstybės saugumo departamentui, Krašto apsaugos ministerijai, Vidaus reikalų ministerijai, mat laiško turinys sukėlė įtarimų.

Greitai paaiškėjo, kad įvykis – visiškai išgalvotas, pats laiškas atrodė įtartinai, parašytas su nebūdingomis gramatinėmis klaidomis. Tai buvo pirmas tikras, bet ne paskutinis panašus atvejis. Netrukus pasirodė išgalvota istorija Vokietijos bataliono vadą, kuris esą yra Rusijos šnipas, vėliau – apie JAV bombonešio B-52 Lietuvoje subombarduotą namą.

Atakų pobūdis tapo labiau sofistikuotas: nuo elementarių montažo klastočių iki kibernetinių įsilaužimų į portalus, patalpinant melagienas. Pavyzdžiui, apie tuometinį Krašto apsaugos ministrą, kuris neva seksualiai priekabiavo prie žurnalisto – KAM vadovas Raimundas Karoblis per savo kadenciją net kelis sykius buvo tapęs panašių melagienų taikiniu.

Taikiniais tapo ir JAV kariai, kurie Lietuvoje esą mirtinai suvažinėjo berniuką, neva užkrėtė Neries upę radioaktyviomis medžiagomis ir netgi esą Lietuvoje platino koronavirusą, ir vokiečių kariai, kurie tariamai išniekino Kauno Žaliakalnio žydų kapines.

Taikytasi tiek į žiniasklaidą – portalus „KasVykstaKaune“, tiek į „Delfi“, suklastojus elektroninio pašto paskyras ir iš jų siunčiant elektroninius laiškus dėl melagienos apie tai, kad Gitanas Nausėda esą pasiūlė į Lietuvą perkelti JAV branduolinius ginklus.

Kenkėjišką tinklą plečia į kitas šalis

Galiausiai kibernetinių, dezinformacinių ir įtakos operacijų kokteilis buvo išplatintas ir po kitas šalis. „FireEye“ atkreipė ypatingą dėmesį į tokias atakas kaimyninėje Lenkijoje, kur pernai įsilaužę į politikų paskyras bei žiniasklaidos priemones programišiai platino įvairias melagienas. Viena jų buvo apie lenkų politikų ir Lietuvos užsienio reikalų ministro orgijas su prostitutėmis.

Žinia, kad Lenkijoje Gabrielius Landsbergis vasario pradžioje esą naudojosi „eskorto“ paslaugomis tariamai pasidalijo ir LVŽS narė Aušrinė Norkienė, kuri iš pradžių teigė, kad į jos elektroninio pašto paskyrą galimai buvo įsilaužta, o vėliau nustačius, kad nieko panašaus nebuvo, konstatuota, kad tiesiog pasinaudota populiarėjančia taktika – suklastojus elektroninio pašto paskyrą (spoofing) siunčiami laiškai skirtingiems adresatams, tikintis, kad šie užkibs ant sensacijos ir ja pasidalins.

Būtent tai, ekspertų teigimu, yra pagrindinė grėsmė – ne tiek pačios melagienos, kurios dažnai atrodo, kaip pigios sensacijos, bet tai, kad nemažai žmonių jomis dalijasi nė nepagalvodami apie pasekmes. Besidalijantys asmenys gali būti identifikuoti kaip taikiniai vėlesnėms, rimtesnėms atakoms, siekiant prasiskverbti į institucijų, tarnybų tinklus, sutrikdyti jų darbą užkrėtus kompiuterius virusais ar kitomis kenkėjiškomis programomis, kurios leidžia ne tik šnipinėti, bet, galimai, ir paralyžiuoti kritinės infrastruktūros darbą svarbiu metu.

Be to, kaip pažymi „FireEye“ nuo 2021-ųjų pradžios programišių grupuotė UNC1151 išplėtė savo veiklą ir ėmė taikytis į Vokietijos politikus. Apie tai jau skelbė ir šios šalies žiniasklaida, nors Vokietijos visuomenė, kad ir kaip tai skambėtų paradoksaliai, turint omeny „mergaitės Lizos“ istoriją, su panašiomis dezinformacinėmis atakomis susiduria rečiau ir vengia kaltinti Rusiją.