Jei ryšys tarp „Turla“ ir „Moonlight Maze“ bus įrodytas, bus galima evoliucionavusios grėsmės vykdytojus palyginti su „Equation“ grupuote dėl abiejų ilgaamžiškumo, nes kai kurie šios grupuotės komandų ir kontrolės serveriai buvo užfiksuoti 1996 m., rašoma „Kaspersky Lab“ ir „Kings College London“ tyrėjų pranešime.

Tyrėjai, ieškodami ryšio tarp šiuolaikinės grėsmės vykdytojo ir prieš Pentagoną, NASA nukreiptų „Moonlight Maze“ išpuolių, įvykdytų 10-ojo dešimtmečio pabaigoje, aptiko pavyzdžių, prisijungimo duomenų ir artefaktų, priklausančių seniems APT (angl. Advanced Persistant Threat) išpuoliams.

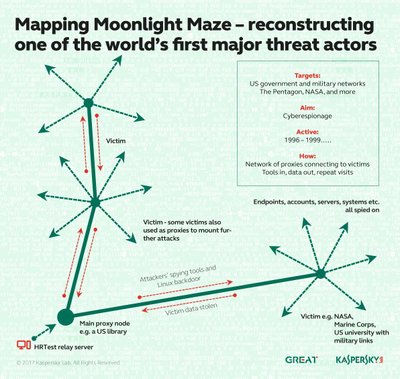

Šiuolaikinės ataskaitos apie „Moonlight Maze“ rodo, kaip nuo 1996 metų JAV kariniai ir vyriausybiniai struktūrų, universitetų, mokslinių tyrimų institutų ir net Energetikos departamento tinklai pradėjo aptikti pažeidimus savo sistemose.

1998 m. FTB ir Gynybos departamentas pradėjo masinį tyrimą. Istorija buvo iškelta į viešumą 1999 m., bet daug įrodymų išliko paslėpti, „Moonlight Maze“ išpuolio detales gaubia mitas ir paslaptys.

Bėgant metams, trijų skirtingų šalių tyrėjai pareiškė, kad „Moonlight Maze“ išsivystė į „Turla“ – rusakalbių grėsmės vykdytojų išpuolius, taip pat žinomus kaip „Snake“, „Uroburos“, „Venomous Bear“ ir „Krypton“. Tradiciškai manoma, kad „Turla“ buvo aktyvus nuo 2007 m.

Vyko istorinis tyrimas

2016 m. Tomas Ridas iš „Kings College London“, rengdamas savo knygą „Mašinų prisikėlimas“ (angl. Rise of the Machines), susisiekė su buvusiu sistemos administratoriumi, kurio organizacijos serveris buvo pagrobtas „Moonlight Maze“ užpuolikų.

Šis serveris „HRTest“ buvo naudojamas pradėti išpuolius prieš JAV. Dabar jau į pensiją išėjęs IT specialistas originalų serverį ir visas su išpuoliu susijusias kopijas perdavė tolesnei analizei.

„Kaspersky Lab“ tyrėjai Juan Andres Guerrero-Saade ir Kostinas Raju kartu su Tomu Ridu ir Deniu Muru iš „Kings College London“ devynis mėnesius vykdė išsamią techninę šių pavyzdžių analizę.

Jie rekonstravo užpuolikų veiksmus, priemones ir metodus, tuo pat metu aiškinosi galimą ryšį su „Turla“.

„Moonlight Maze“ buvo atvirojo kodo „Unix“ pagrindu prieš „Solaris“ sistemas vykdomas išpuolis, ir tyrimo faktai rodo, kad jis pasinaudojo LOKI2 pagrindu (1996 m. išleista programa, kuri leidžia naudotojams gauti duomenis slaptais kanalais) vykdomu virusu.

Tai paskatino tyrėjus antrą kartą pažvelgti į kai kuriuos retus „Turla“ naudojamus „Linux“ pavyzdžius, 2014 m. aptiktus „Kaspersky Lab“.

Pavadinti „Penquin Turla“, šie pavyzdžiai taip pat buvo vykdomi LOKI2 pagrindu. Be to, nauja analizė parodė, kad visi jie taiko kodą, sukurtą tarp 1999 m. ir 2004 m.

Pažymėtina, kad šis kodas vis dar taikomas išpuoliuose. Jis buvo pastebėtas 2011 m. per išpuolį prieš atakos gynybos rangovą „Ruag“ Šveicarijoje ir priskirtas „Turla“.

2017 m. kovą „Kaspersky Lab“ tyrėjai atrado naują „Penquin Turla“ viruso pavyzdį, pateiktą iš sistemos Vokietijoje. Įmanoma, kad „Turla“ taiko senąjį kodą išpuoliams prieš labai saugomus ūkio subjektus, kurie gali būti sunkiau pažeidžiami taikant standartinį „Windows“ įrankių rinkinį.

„10-ojo dešimtmečio pabaigoje niekas negalėjo numatyti koordinuotos kibernetinio šnipinėjimo kampanijos plėtros masto ir atkaklumo. Turime savęs paklausti, kodėl užpuolikai vis dar sėkmingai išnaudoja senąjį kodą šiuolaikiniams išpuoliams. „Moonlight Maze“ pavyzdžių analizė yra ne tik įspūdingas archeologinis tyrimas, ji taip pat yra priminimas, kad gerai ginkluoti priešai nesiruošia trauktis. Mūsų rūpestis – pasitelkiant savo įgūdžius ginti sistemas“, – sakė J. A. Guerrero-Saade.

Naujai rasti „Moonlight Maze“ failai atskleidė detalių, kaip išpuoliai buvo rengiami naudojant sudėtingą tinklą, ir užpuolikų įgūdžius ir priemones.